咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

寫在前面

✎Nmap部分(fēn)常規使用

2022.09.21

Nmap(網絡映射器)是Gordon Lyon最初編寫的一(yī)種安全掃描器,用于發現計算機網絡上的主機和服務,從而創建網絡的“映射”。爲了實現其目标,Nmap将特定數據包發送到目标主機,然後分(fēn)析響應.NMAP強大(dà)的網絡工(gōng)具,用于枚舉和測試網絡。

1、主機發現 - 識别網絡上的主機。

2、端口掃描 - 枚舉目标主機上的開(kāi)放(fàng)端口。

3、版本檢測 - 詢問遠程設備上的網絡服務以确定應用程序名稱和版本号。

4、OS檢測 - 确定網絡設備的操作系統和硬件特性。

5、可與腳本進行腳本交互 - 使用Nmap腳本引擎(NSE)和Lua編程語言。

6、NMAP可以提供有關目标的更多信息,包括反向DNS名稱,設備類型和MAC地址.Nmap的典型用途:通過識别可以進行的或通過它的網絡連接來審計設備或防火(huǒ)牆的安全性。識别目标主機上的開(kāi)放(fàng)端口以準備審計。網絡庫存,網絡映射,維護和資(zī)産管理。通過識别新服務器來審計網絡的安全性。

1、下(xià)載地址:https://nmap.org/

2、下(xià)載完成後如圖所示

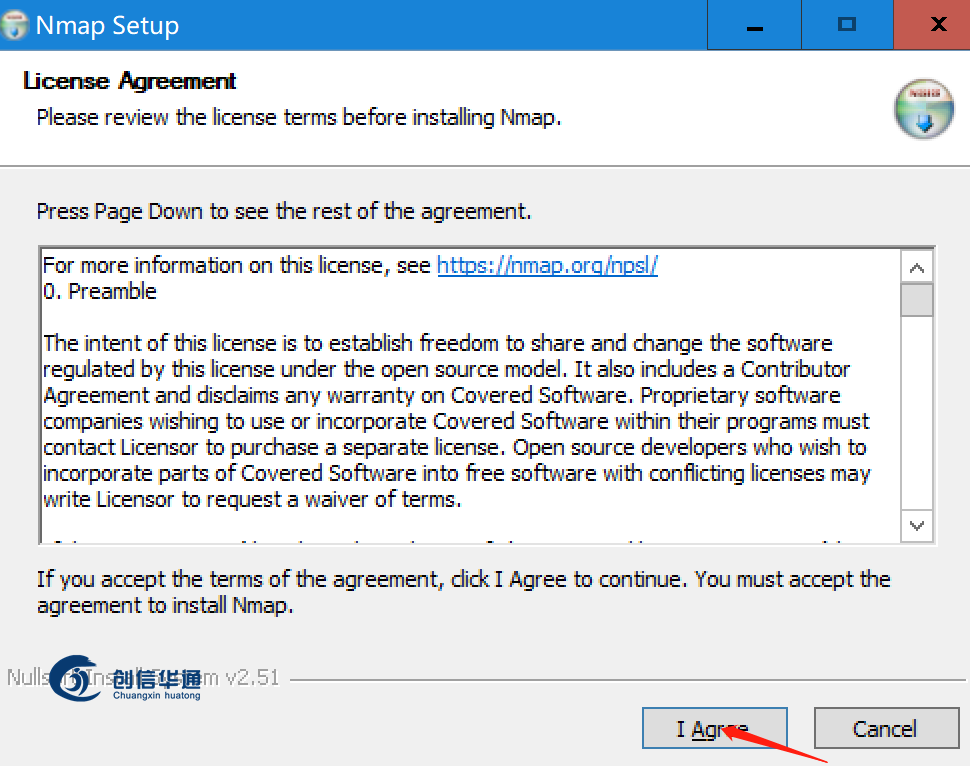

3、雙擊應用程序-彈出安裝界面,如圖所示:點擊我(wǒ)同意

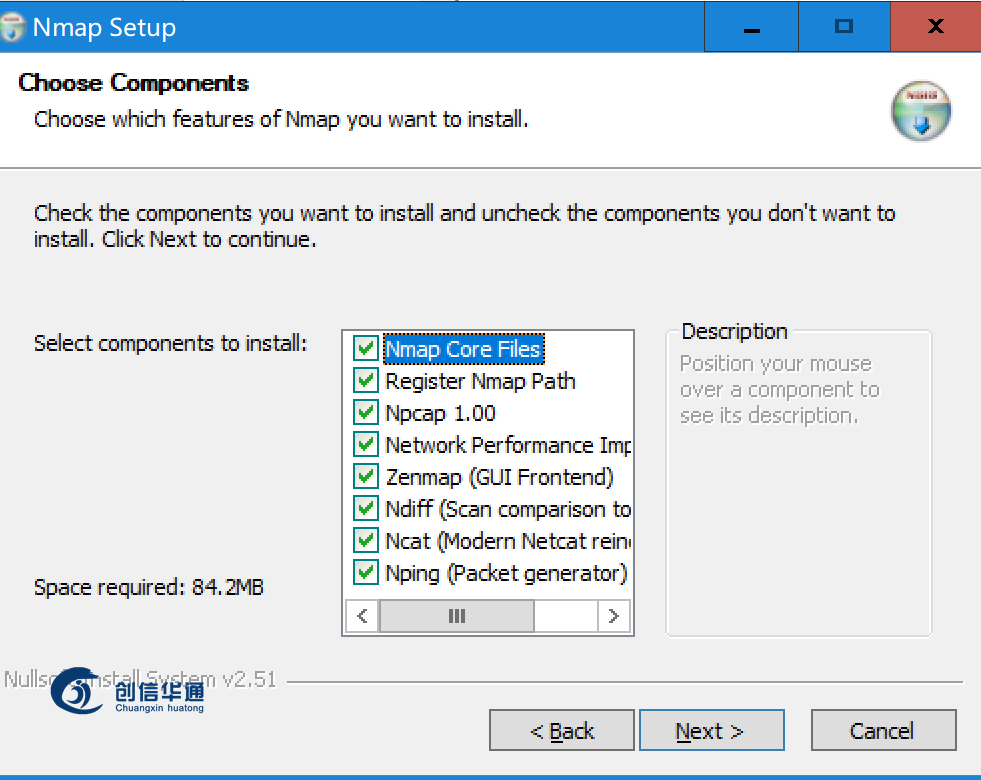

4、下(xià)一(yī)步—直至完成。

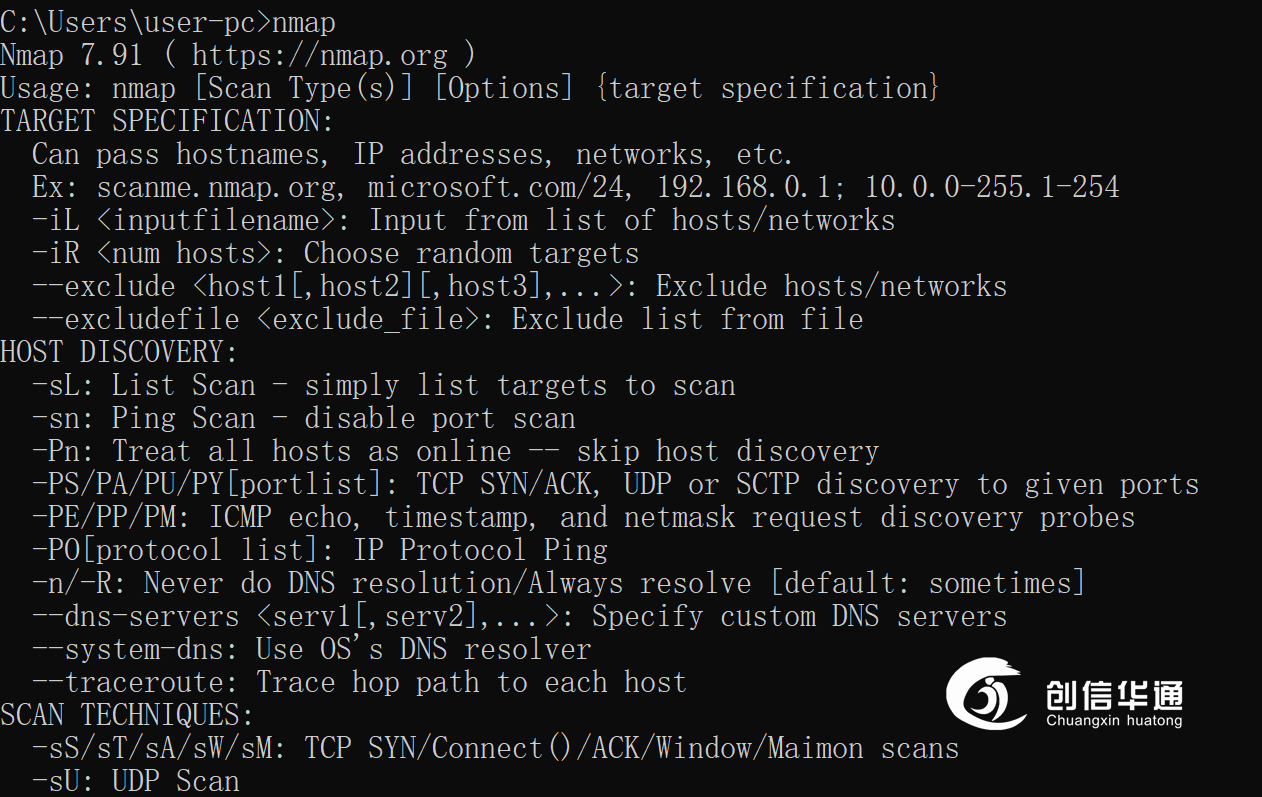

5、win+R 打開(kāi)cmd輸入namp有以下(xià)信息說明安裝成功:

1、Nmap+ip 端口掃描

2、Nmap -Pn +ip 禁ping掃描

3、Nmap -p 0-65535 指定端口掃描

4、Nmap -sP+ip/24(/16/8)一(yī)個網段掃描

5、Nmap -O+ip系統版本掃描

6、Nmap -A+ip 所有項掃描

7、nmap --traceroute -v baidu.com 路由跟蹤

8、nmap -F+ip 常用端口掃描

9、掃描開(kāi)發概率最高的1000個TCP端口

nmap --top-ports 1000 192.168.21.1

nmap --top-ports 100 192.168.21.

10、nmap -sS+ip TCP SYN 掃描

11、nmap -sV 探測主機系統,以及一(yī)些服務的版本

12、nmap -iL+txt 獲取主機列表(txt裏面的ip掃描)

1、iis短文件名

nmap -p 8080 --script http-iis-short-name-brute +ip

2、SSL Version 2 and 3 Protocol Detection驗證

nmap --script="ssl-enum-ciphers" -sS -Pn -p 1433 +ip

nmap -sV -p 1433 --version-light --script ssl-poodle +ip

3、smb漏洞檢測

nmap -p445 --script smb-vuln-*.nse -v +ip

4、SSH弱口令

nmap -p22 --script ssh-brute -v +ip

5、 ftp弱口令

nmap -p 21 --script ftp-brute.nse -v +ip

6、 Ms-sql弱口令

nmap -p 1433 --script ms-sql-brute.nse -v +ip

7、 Mysql弱口令

nmap -p 3306 --script mysql-brute.nse -v +ip

8、 Mysql空口令

nmap -p 3306 --script mysql-empty-password.nse -v +ip

9、 Postgresql弱口令

nmap -p 5432 --script pgsql-brute -v +ip

10、 Oracle弱口令

nmap --script oracle-brute-stealth -p 1521 --script-args

oracle-brute-stealth.sid=ORCL -v +ip

11、 Mongdb弱口令

nmap -p 27017 --script mongodb-brute -v +ip

12、 Redis弱口令

nmap -p 6379 --script redis-brute.nse -v +ip

13、SNMP默認團體(tǐ)名

nmap -sU -p161 --script=snmp-brute -v +ip //查找snmp弱口令

nmap -sU -p161 --script=snmp-netstat -v +ip //獲取網絡端口狀态

nmap -sU -p161 --script=snmp-sysdescr -v +ip //獲取系統信息

nmap -sU -p161 --script=snmp-win32-user -v +ip //獲取用戶信息

本文由創信華通創安攻防實驗室編輯。

本文僅限于個人學習和技術研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行爲,均由使用者本人負責,本單位不爲此承擔任何責任。創安攻防實驗室擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部内容。

如有侵權,請聯系後台。

●

創安攻防實驗室

創安攻防實驗室,是天慕卓越(深圳)網絡科技有限公司旗下(xià)的技術研究團隊,成立于2021年9月,主要研究紅藍(lán)對抗、重大(dà)安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多次公安舉辦的重要網絡安全保障和攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通的發展理念,緻力打造國内一(yī)流網絡安全團隊。

·END·