咨詢服務熱線

400-6446-808

行業新聞

您的當前位置:首頁 > 行業新聞

大(dà)多數Unix與Linux服務器,都以SSH聯機,提供管理者遠程管控的機制,因此,若是與SSH聯機有關的組件出現漏洞,便可能讓服務器大(dà)開(kāi)後門,讓任何人對其下(xià)達指令。其中(zhōng),用來作爲SSH加密傳輸通信的服務器組件LibSSH,最近終于推出新版本0.8.4與0.7.6,修補一(yī)項存在長達4年之久的漏洞,黑客隻要利用這項弱點,就能繞過密碼驗證的程序,取得網站服務器的管理權限。

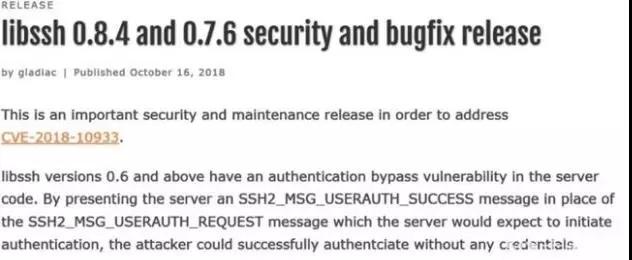

這項漏洞已列爲CVE-2018-10933,影響範圍涉及服務器的組件,并不會波及客戶端計算機。Red Hat根據通用漏洞評分(fēn)系統(CVSS)第3版進行評價,該漏洞的嚴重程度高達9.1分(fēn),因此若是服務器采用了LibSSH 0.6版以上的程序庫,管理員(yuán)應盡速升級到新版本。

雖然,發現這項高風險弱點的NCC網絡安全顧問Peter Winter-Smith,從物(wù)聯網搜索引擎Shodan中(zhōng),找到超過6,000台服務器可能遭到波及。不過,許多網站采用的同類型程序庫,像是OpenSSH或LibSSH2等,并不受這個漏洞影響。

在采用LibSSH的服務器上,黑客借着上述的漏洞,就能輕易取得管理權限。簡單來說,攻擊者隻要在管理員(yuán)身份驗證的過程中(zhōng),将原本客戶端計算機向服務器發送請求驗證的信息(SSH2_MSG_USERAUTH_REQUEST),替換成SSH2_MSG_USERAUTH_SUCCESS字符串,就能改爲不需要輸入密碼,取得服務器管理員(yuán)的權限,下(xià)達任意的遠程指令,發動攻擊。

這樣的漏洞雖然危害程度極高,然而采用LibSSH程序庫套件的服務器數量,不過OpenSSH普遍,因此,即使直到最近網絡安全研究員(yuán)才發現,這樣的弱點已經存在長達4年之久,目前也尚未發現遭到濫用的情況。

雖然,還沒有出現因此受到黑客取得控制權限的服務器,但是不論是采用LibSSH的企業,還是服務器操作系統廠商(shāng)等,都已相繼确認旗下(xià)的軟件或是服務是否受到影響。

例如,采用LibSSH的指标性用戶GitHub,便在這套程序庫的漏洞得到修補後,趕緊在推特帳号上發布聲明,由于該公司使用定制化版本的LibSSH,因此他們的網站,以及GitHub Enterprise都不受影響。

而Red Hat公司則表示,僅有RHEL 7 Extras版本才含有LibSSH,一(yī)般版本RHEL提供的程序庫,則是LibSSH2,因此,不需修補。

許多版本的Linux操作系統,包含了Debian、Ubuntu、SUSE Linux Enterprise、Arch Linux等,都内置了具有上述弱點的LibSSH,所以,開(kāi)發者都相繼發出了公告,列出受到影響的産品,并提供修正版LibSSH,供管理者更新服務器上的程序庫。

至于網絡設備廠商(shāng)的部分(fēn),Cisco、Dell,以及F5等,都确認他們設備的軟件裏,沒有采用這個程序庫,因此,并未受到波及。

本文來源:安基網